Endpoint Protector

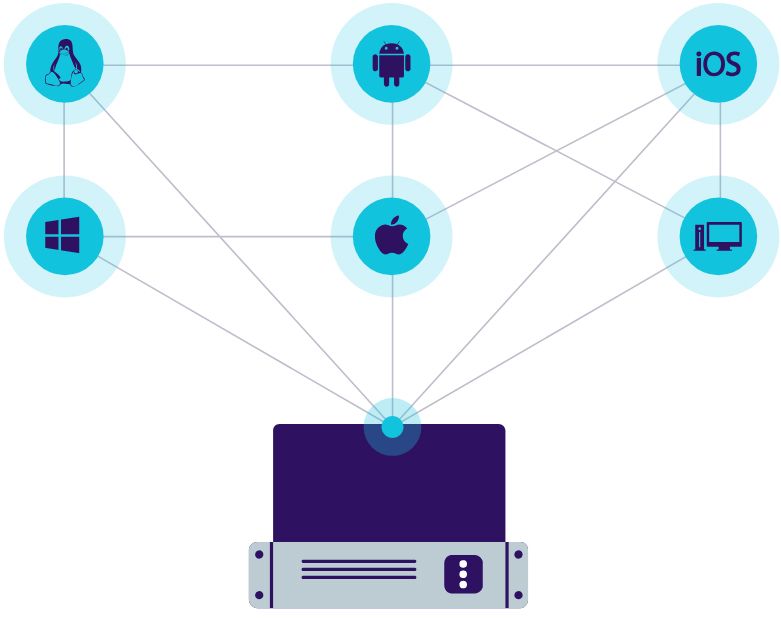

Plattformunabhängige Datenverlust-Prävention

Preisgekrönte Datenverlust-Prävention / On-Premises DLP für Konzerne

sowie kleine und mittlere Unternehmen.

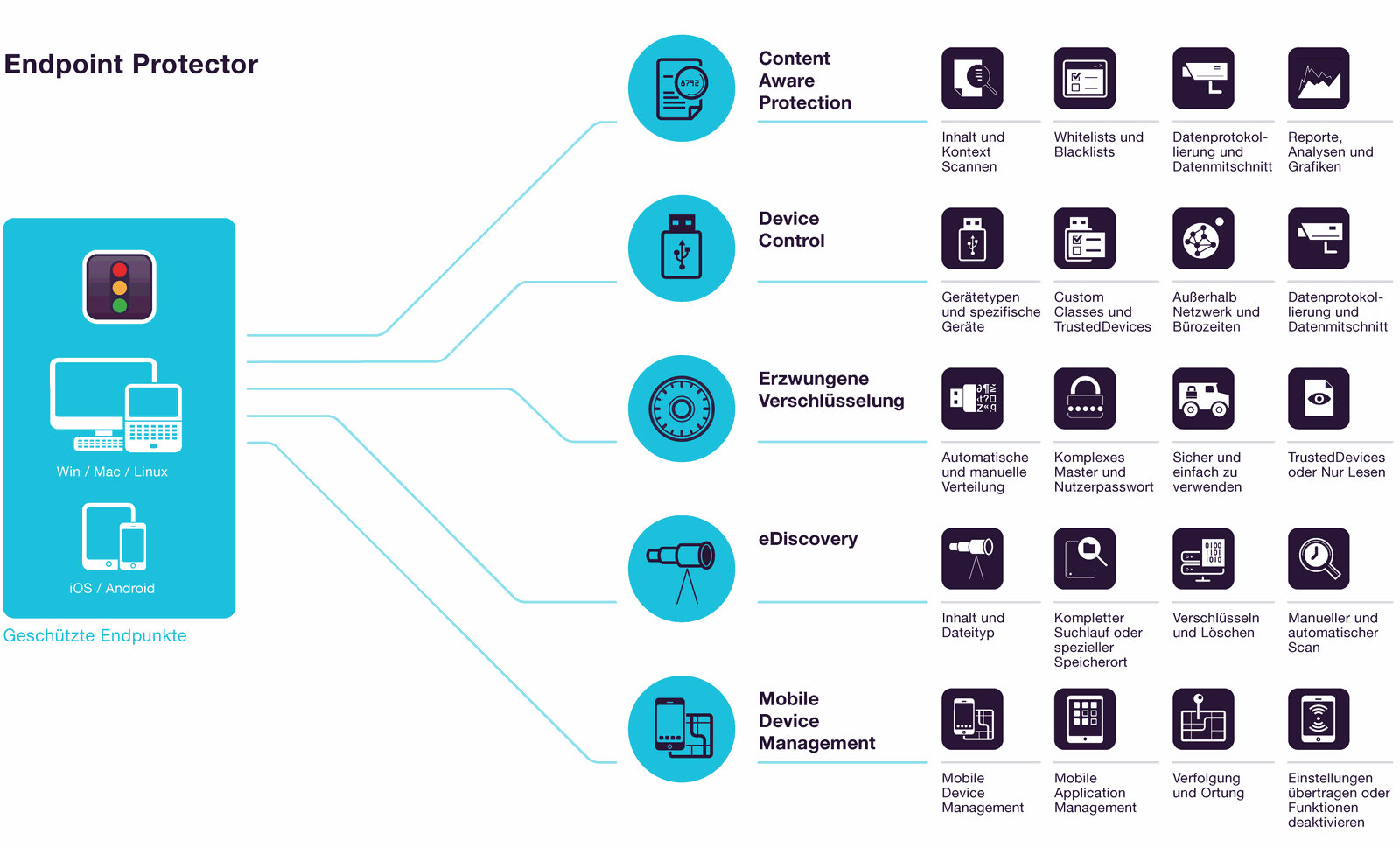

Endpoint Protector

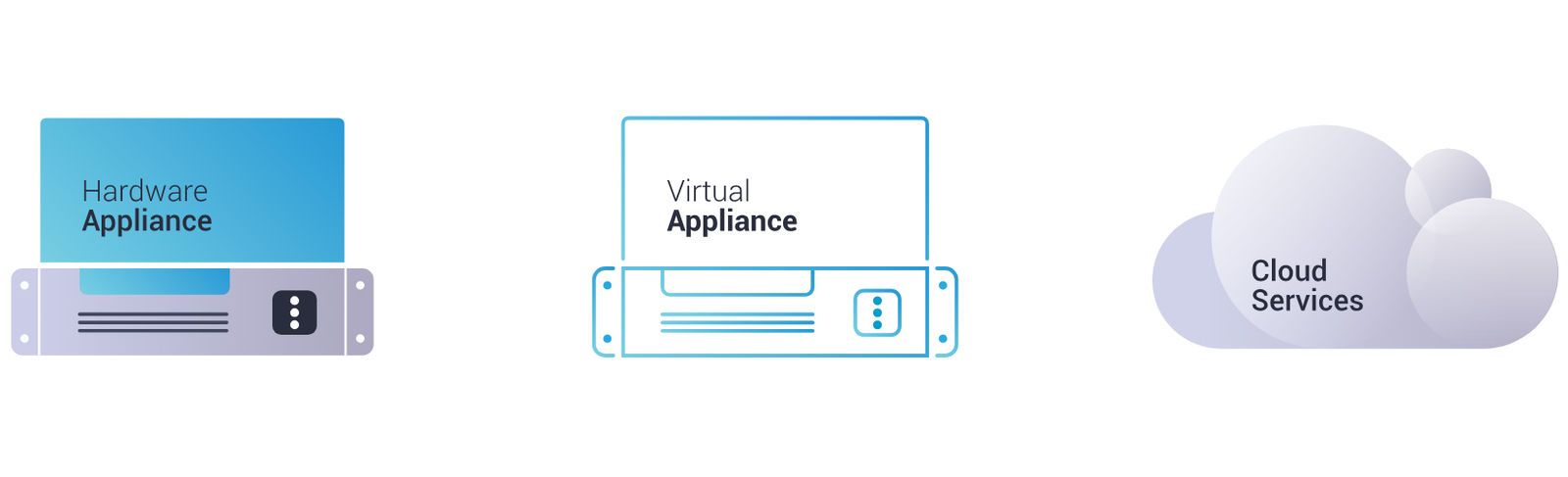

On-premises Full DLP für Konzerne und mittelständische Unternehmen, verfügbar als Hardware oder virtuelle Appliance sowie für Cloud-Hosting.

Leicht zu bedienende, plattformunabhängige Data Loss Prevention Werkzeuge, die eine nahtlose Absicherung von USB- und Peripherie-Ports gewährleisten, Datentransfers und ruhende Daten scannen, Verschlüsselung erzwingen und Enterprise Mobility Management bieten

- Für Win / Mac / Linux

- Inbetriebnahme in 30 Minuten

- Unschlagbare Funktionen

- Common Criteria EAL 2 Zertifizierung

Content Aware Protection (CAP) für WIN, macOS, LINUX

Bewegungsdaten scannen

Überwachen, steuern und blockieren Sie Dateiübertragungen. Detaillierte Kontrolle durch inhaltliche und kontextuelle Prüfung.

Austrittspunkte Blacklist

Filter können basierend auf einer Liste festgelegter, überwachter Anwendungen angelegt werden. USB-Speichergeräte, Netzwerkfreigaben und andere Austrittspunkte

werden inhaltlich überwacht (alt: geprüft).

Dateityp Blacklist

Blockt bestimmte Dokumente abhängig vom Dateityp, auch wenn die Dateiendung manuell vom Benutzer verändert wurde.

Vordefinierte Inhalte Blacklist

Filter können auf Basis vorkonfigurierter Inhalte erstellt werden, z.B. für Kreditkarten- oder Sozialversicherungsnummern und viele weitere.

Individuelle Inhalte Blacklist

Filter können auch auf Grundlage eigener Inhalte, wie z.B. Schlüsselwörtern, angelegt und verschiedene Wörterbücher blacklistbasiert erstellt werden.

Dateinamen Blacklist

Filter basierend auf Dateinamen können anhand von Dateiname und -Endung sowie definiert werden, ebenso nur durch Dateiname oder -Endung.

Speicherort Blacklist und Whitelist

Filter basierend auf dem Speicherort der Dateien auf der lokalen Festplatte. Diese können individuell definiert werden, um enthaltene Unterordner ein- oder auszuschliessen.

Regular Expressions Blacklist

Erweiterte benutzerdefinierte Filter können erstellt werden, um Wiederholungen bei Datentransfers berücksichtigen zu können.

Datei Whitelist

Während alle anderen Datentransfers blockiert werden, können whitelistbasiert Ausnahmen definiert werden zur Vermeidung von Redundanzen und zur Erhöhung der Produktivität.

Domain & URL Whitelisting

Erlaubt whitelistbasiert Firmenportale oder Emailadressen, damit Mitarbeiter bei der Arbeit flexibel bleiben und zugleich die Unternehmensrichtlinien umgesetzt werden können.

Überwachung Screenshots und Zwischenablage

Sperrt Screenshot-Funktionen und verhindert die Abwanderung sensibler Daten durch Kopieren & Einfügen / Ausschneiden & Einfügen, um die Einhaltung der Datensicherheitsrichtlinie zu verbessern.

Optische Zeichenerkennung

Prüfen Sie Inhalte von Fotos und Bildern und erkennen Sie vertrauliche Informationen aus gescannten Dokumenten und ähnlichen Dateien.

Datenprotokollierung und -Mitschnitt

Zeichnen Sie alle Dateiübertragungen oder Versuche auf, die über verschiedene Online-Anwendungen und andere Austrittspunkte erfolgen. Behalten Sie den Überblick über alle Speichern-/Kopier-Aktionen.

Schwellenwerte für Filter

Legt die maximale Anzahl von Regelverstößen fest, bis zu denen Datentransfers noch erlaubt sind. Dies kann für jeden einzelnen Inhalt oder als Summe aller Inhalte definiert werden.

Transfer-Limit

Legt ein Übertragungslimit innerhalb eines bestimmten Zeitintervalls fest. Dieser kann entweder auf der Anzahl der Dateien oder der Dateigröße basieren. E-Mail-Benachrichtigungen bei Erreichen des Limits sind individuell einstellbar.

Kontextuelles Scannen von Inhalten

Aktiviert einen erweiterten Prüfmechanismus für eine genauere Erkennung von sensiblen Inhalten wie z.B. personenbezogene Daten. Kontextanpassung ist verfügbar.

Offline Temporäres Passwort

Datentransfers auf vom Netzwerk getrennte Computer können vorübergehend erlaubt werden, damit Sicherheit und Produktivität gleichsam gewahrt bleiben.

Dashboards, Reporte und Analysen

Kontrolle der Aktivitäten bei Datentransfers mit einem leistungsstarken Reporte- und Analyse-Werkzeug. Logs und Reporte können auch in SIEM-Lösungen exportiert werden.

Compliance (DSGVO, HIPAA usw.)

Stellt die Einhaltung der gesetzlichen Regelungen und Vorschriften wie PCI DSS, DSGVO, HIPAA etc. sicher. Vermeiden Sie Bussgelder und andere Strafen.

DLP für Drucker

Richtlinienerstellung für lokale und Netzwerkdrucker, damit vertrauliche Dokumente nicht ausgedruckt werden können.

DLP für Thin Clients

Schützt Daten auf Terminal Servern und verhindert Datenverluste in Thin Client-Umgebungen genauso wie in jedem anderem Netzwerktyp.

Weitere Funktionen / Viele andere Funktionen sind verfügbar. Fragen Sie uns!

Device Control (DC) für WIN, macOS, LINUX

USB- und Peripherie-Ports kontrollieren

Sperren, überwachen und verwalten Sie Geräte.

Granulare Kontrolle basierend auf Hersteller-ID, Produkt-ID, Seriennummer und anderer Kriterien.

Individuelle Rechte vergeben

Geräteberechtigungen können global, per Gruppe, Computer, Benutzer und Gerät konfiguriert werden. Verwenden Sie Standard-Einstellungen oder passen Sie diese nach Ihrem Bedarf an.

Gerätetypen und spezifische Geräte

Erstellen Sie Geräteberechtigungen – Blockieren, Erlauben, Nur Lesen, etc. – für Gerätetypen oder existierende Geräte (anhand VID, PID und Seriennummer).

Benutzerdefinierte Geräteklassen

Für Produkte eines bestimmten Herstellers lassen sich die Zugriffsrechte mit einer eigenen Geräteklasse anlegen.

Ausserhalb der Bürozeiten

Richtlinien für die Gerätekontrolle können auch für Zeiten ausserhalb normaler Arbeitszeiten definiert werden. Arbeitstage sowie Uhrzeiten können eingestellt werden.

Außerhalb des Netzwerks

Richtlinien für die Gerätekontrolle können auch für Orte ausserhalb des Firmennetzwerks definiert werden. Die Durchsetzung basierend auf DNS-Domänennamen und IP-Adressen.

Active Directory Synchronisierung

Nutzen Sie die Vorteile von AD, um grosse Verteilungen zu vereinfachen. Halten Sie die einzelnen Objekte wie Benutzergruppen, Computer und Benutzer jederzeit aktuell.

Informationen zu Benutzer und Computer

Erhalten Sie eine bessere Übersicht mit Informationen zu Mitarbeiter-IDs, Teams, Standort, genauen Kontaktdaten und mehr (IP-/MAC-Adressen, etc.).

Datenprotokollierung

Protokolliert alle Datentransfers oder -versuche auf ausgewählte Online-Anwendungen und Cloud-Services und gibt einen Überblick über Nutzeraktivitäten.

Datenmitschnitt

Speichert eine gespiegelte Kopie einer Datei ab, die auf ein kontrolliertes Gerät transferiert wurde. Kann für Audit-zwecke verwendet werden.

Offline Temporäres Passwort

Datentransfers auf vom Netzwerk getrennte Computer können vorübergehend erlaubt werden, damit Sicherheit und Produktivität gleichsam gewahrt bleiben.

E-Mail-Benachrichtigungen

Vor- und benutzerkonfigurierte Benachrichtigungen können per e-mail zugestellt werden, um über die wichtigsten Ereignisse bei Datentransfers informiert zu sein.

Dashboard und Grafiken

Mit den Grafiken und Charts erhalten Sie jederzeit einen schnellen Überblick über die wichtigsten Ereignisse und Statistiken.

Reporte und Analysen

Kontrolle der Aktivitäten bei Datentransfers mit einem leistungsstarken Reporte- und Analyse- Werkzeug. Logs und Reporte können exportiert werden.

Weitere Funktionen / Viele andere Funktionen sind verfügbar. Fragen Sie uns!

Erzwungene Verschlüsselung (EL) für WIN, macOS

Automatische USB-Verschlüsselung

Verschlüsseln, verwalten und sichern Sie USB-Speichergeräte, indem Sie vertrauliche Bewegungsdaten schützen.

Passwort basiert, einfach zu bedienen und sehr effizient.USB erzwungene Verschlüsselung

Erlaubt ausschliesslich verschlüsselte USB-Geräte und stellt sicher, dass kopierte Daten darauf automatisch geschützt werden.Automatisch bereitgestellt und schreibgeschützt

Die Bereitstellung kann sowohl manuell also auch automatisch erfolgen. Bietet zudem die Option, schreibgeschützte Rechte zuzulassen, bis eine Verschlüsselung erforderlich ist.Komplexe Master- und Benutzerpasswörter

Die Kennwort Komplexität kann nach Bedarf festgelegt werden. Das Master-Passwort bietet Kontinuität wie z.B. im Falle des Zurücksetzens eines Benutzerpassworts.Weitere Funktionen / Viele andere Funktionen sind verfügbar. Fragen Sie uns!

eDiscovery (ED) für WIN, macOS, LINUX

Ruhende Daten scannen

Erkennen, verschlüsseln und löschen Sie sensible Daten. Detaillierte Inhalts- und Kontextinspektion durch manuelle oder automatische Scans.

Daten verschlüsseln und entschlüsseln

Ruhende Daten mit vertraulichen Informationen können verschlüsselt werden, um unbefugten Benutzerzugriff zu verhindern. Entschlüsselungsaktionen sind ebenfalls verfügbar.Daten löschen

Treten klare Verstösse gegen interne Richtlinien auf, können vertrauliche Informationen auf nicht autorisierten Endpunkten erkannt und direkt gelöscht werden.Speicherort-Scan Blacklist

Filter können anhand vordefinierter Speicherorte erstellt werden. Vermeiden Sie redundantes Scannen von ruhenden Daten (data at rest) mit gezielten Inhaltskontrollen.Automatische Scans

Zusätzlich zu initialen und inkrementellen Scans können Scanvorgänge auch zeitlich geplant werden – entweder einmalig oder wiederkehrend (wöchentlich oder monatlich).Datenprotokollierung

Protokolliert alle Datentransfers oder -versuche auf ausgewählte Online-Anwendungen und Cloud-Services und gibt einen Überblick über Nutzeraktivitäten.Reporte und Analysen

Kontrolle der Aktivitäten bei Datentransfers mit einem leistungsstarken Reporte- und Analyse-Werkzeug. Logs und Reporte können auch in SIEM-Lösungen exportiert werden.Schwellenwerte für Filter

Legt die maximale Anzahl von Regelverstössen fest, bis zu denen Datentransfers noch erlaubt sind. Dies kann für jeden einzelnen Inhalt oder als Summe aller Inhalte definiert werden.Compliance (DSGVO, HIPAA usw.)

Stellt die Einhaltung der gesetzlichen Regelungen und Vorschriften wie PCI DSS, DSGVO, HIPAA etc. sicher. Vermeiden Sie Bussgelder und andere Strafen.SIEM Integration

Reichern Sie Ihre SIEM-Plattform mit externen Log-Daten an und stellen Sie ganzheitliche Sicherheitsinformationen über alle Werkzeuge sicher.Dateityp Blacklist

Blockt bestimmte Dokumente abhängig vom Dateityp, auch wenn die Dateiendung manuell vom Benutzer verändert wurde.Vordefinierte Inhalte Blacklist

Filter können auf Basis vorkonfigurierter Inhalte erstellt werden, z.B. für Kreditkarten- oder Sozialversicherungsnummern und viele weitere.Benutzerdefnierte Inhalte Blacklist

Filter können auch auf Grundlage eigener Inhalte, wie z.B. Schlüsselwörtern, angelegt und verschiedene Wörterbücher blacklistbasiert erstellt werden.Dateinamen Blacklist

Erstellen Sie Filter für Dateinamen, die Festlegung kann wahlweise sowohl auf Dateiname und -Endung als auch auf einer der beiden Werte erfolgen.Datei Speicherort Blacklist und Whitelist

Filter basierend auf dem Speicherort der Dateien auf der lokalen Festplatte. Definieren Sie zudem, ob Unterordner mit berücksichtigt werden sollen.Regular Expressions Blacklist

Erweiterte benutzerdefinierte Filter können erstellt werden, um Wiederholungen bei Datentransfers berücksichtigen zu können.Datei Whitelist

Während alle anderen Datentransfers blockiert werden, können whitelistbasiert Ausnahmen definiert werden zur Vermeidung von Redundanzen und zur Erhöhung der Produktivität.Domain & URL Whitelisting

Erlaubt whitelistbasiert Firmenportale oder Emailadressen, damit Mitarbeiter bei der Arbeit flexibel bleiben und zugleich die Unternehmensrichtlinien umgesetzt werden können.MIME Type Whitelist

Vermeiden Sie redundantes Scannen auf globaler Ebene durch Ausschließen bestimmter Dateiendungen bei Inhaltsprüfungen.Weitere Funktionen / Viele andere Funktionen sind verfügbar. Fragen Sie uns!

Mobile Device Management (MD) für Android, IOS, macOS

Enterprise Mobility Management

Sichern, lokalisieren und verwalten Sie mobile Geräte. Pushen Sie Apps und Netzwerkeinstellungen oder löschen Sie Daten via remote.

Over-the-air Ausrollung für iOS & Android

Die App kann remote per SMS, Email, URL-Link oder QR Code auf das Gerät gebracht werden. Wählen Sie die bequemste Art für Ihr Netzwerk.Ausrollung

Bis zu 500 Smartphones und Tablets können bequem zeitgleich ausgerollt werden.Fern-Sperrung

Bei Verlust des mobilen Gerätes kann dieses per Fernzugriff gesperrt werden, um Datenverluste zu vermeiden.Verfolgung & Ortung

Die mobilen Geräte können verfolgt und lokalisiert werden, damit Sie immer wissen, wo sich ihre sensiblen Daten befinden.Funktionalitäten deaktivieren

Bietet Kontrolle von integrierten Funktionen wie z.B. Kamera, Siri, Installieren von Apps.Gerät finden durch Abspielen eines Tons

Sie können ein verlegtes Gerät wiederfinden, indem Sie von der Konsole aus einen Ton auf dem Gerät abspielen (nur für Android verfügbar).Mobile Application Management

Verwalten Sie die unternehmensrelevanten Apps und rollen Sie diese entsprechend auf die mobilen Geräte aus.Ausrollen von Netzwerk Einstellungen

Rollen Sie sämtliche Netzwerkeinstellungen wie E-mail, Wi-Fi und VPN Einstellungen aus oder verbieten Sie diese vollständig (Bluetooth, Klingelton etc.).Benachrichtigungen

Sie können erweiterte Systembenachrichtigungen erstellen sowie personalisierte Benachrichtigungen.Reporte und Analysen

Kontrolle der Aktivitäten auf den Mobilgeräten mit einem leistungsstarken Reporte- und Analyse-Werkzeug. Logs und Reporte können exportiert werden.Kiosk Mode mit Samsung Knox

Erlaubt die Nutzung der Geräte mit genau definierten Apps. Verbieten oder Erzwingen von App-Installationen per Fernzugriff aus der Konsole.macOS Management

Zur Erweiterung der DLP-Funktionen können auch Macs im MDM Modul integriert werden. Dadurch erhalten Sie zusätzliche Möglichkeiten, diese Geräte zu verwalten.Durchsetzung von Passwörtern

Die Umsetzung von Passwort-Richtlinen gewährleistet proaktiven Schutz für die unternehmenskritischen Daten.Fern-Löschung

In kritischen Situationen ist es wichtig, die Daten auf dem Gerät löschen zu können. Dies ist sehr einfach per Fernzugriff möglich.Geofencing

Richtet einen virtuellen Bereich auf einer Karte ein, in dem ortsgebundene MDM-Richtlinien ausschliesslich umgesetzt werden.iOS Einschränkungen

Stellen Sie sicher, dass nur unternehmensrelevante Nutzung möglich ist. Deaktivieren Sie iCloud, Safari, den App Store etc.Push vCards auf Android

Kontakte durch push hinzufügen, damit diese auf allen Geräten immer zur Verfügung stehen.App Verwaltung

Sehen Sie welche Apps Ihre Mitarbeiter herunterladen und auf Ihren Mobilgeräten nutzen.Asset Management

Enthält Informationen zu den Mobilgeräten, wie Gerätename, Typ, Model, Speicherplatz, Betriebssystem, Carriers, IMEIs, MACs, etc.Email Benachrichtigungen erstellen

Benachrichtigungen können per e-mail übermittelt werden, um über die wichtigsten Ereignisse bei Datentransfers informiert zu sein.Dashboard und Grafiken

Mit den Grafiken und Charts erhalten Sie jederzeit einen schnellen Überblick über die wichtigsten Ereignisse und Statistiken.Weitere Funktionen / Viele andere Funktionen sind verfügbar. Fragen Sie uns!

Folgende USER-Manuals erhalten Sie bei uns auf Anfrage:

-

Endpoint Protector - User Manual

-

Virtual and Hardware Appliance Deployment - User Manual

-

Cloud Services (AWS, Azure, GCP) Deployment - User Manual

-

Active Directory Deployment Guide - User Manual

-

JAMF Deployment Guide - User Manual

-

Mobile Device Management - User Manual

Verfügbar als Hardware oder virtuelle Appliance sowie als Cloud-Dienst

Endpoint Protector kann als virtuelle oder hardware-basierte Appliance eingesetzt werden und bietet dabei eine schnelle Installation und Inbetriebnahme.

Aufbau und Funktion

CLOSED

Wir haben unsere IT-Aktivitäten eingestellt.

Bitte wenden Sie sich direkt an unsere Produkte-Lieferanten:

Unsere Dienstleistungen finden Sie ausschliessliche in der Gesundheitsbranche wieder.